Petites et moyennes entreprises, accès distant :

DANGER !

La faille de sécurité

Depuis plusieurs mois, nous constatons l’apparition d’une nouvelle technique de piratage basée sur une faiblesse du protocole RDP.

Le « Remote Desktop Protocol » est utilisé pour travailler en « bureau à distance ». C’est également un outil particulièrement prisé des informaticiens car il permet de prendre le contrôle à distance des serveurs sans avoir à se déplacer. Les avantages du bureau à distance sont :

- Sa simplicité de mise en œuvre ;

- Sa facilité d’utilisation ;

- Sa vitesse d’exécution.

Ce qui en fait dès lors un outil fort apprécié et très utilisé.

Mais il y a un problème : le bureau à distance utilisé avec ses paramètres par défaut comporte ce que nous n’hésiterons pas à qualifier de faille de sécurité majeure. Cette faille de sécurité est exploitée à des fins malveillantes depuis 2 ans environ.

Nous avons la preuve qu’elle est exploitée de manière systématique par des individus qui s’inspirent des méthodes du groupe cybercriminel « xDedic ».

Par conséquent, ce sont près de 150 000 entreprises qui se font pirater en une seule année dans le monde, environ 2 000 en France d’après nos statistiques.

Historique

Pour comprendre l’ampleur du phénomène, il faut remonter à l’année 2015.

À ce moment, le monde découvre le virus TeslaCrypt ou plus précisément le ransomware TeslaCrypt.

TeslaCrypt, pour se propager, avait besoin de l’« aide » involontaire de la victime qui allait cliquer sur la pièce jointe piégée d’un email.

Si les premiers ransomwares étaient déchiffrables, les suivants ne le furent plus.

Et comme on a répété depuis quelque temps déjà qu’il ne faut pas cliquer sur une pièce jointe d’origine inconnue, le mode de propagation initial des ransomwares a fini par devenir moins efficace.

Les pirates ont donc mis au point une méthode qui ne nécessitait pas d’erreur de la cible.

Méthode

Cette méthode est celle que nous allons vous dévoiler ici.

Elle exploite la faille de sécurité de l’accès distant dont nous avons parlé plus haut. Pour se connecter à distance sur un serveur distant via le protocole RDP, il faut s’authentifier de la manière suivante :

- Nom de domaine local \ Nom d’utilisateur

- Mot de passe

Apparemment du moins, car c’est oublier qu’avant d’être membre d’un domaine, le serveur pouvait être accessible par la combinaison :

- Administrateur

- Mot de passe

ou son équivalent dans une autre langue que le français.

C’est ce que l’on appelle le compte d’Administrateur local. Il suffit de trouver un mot de passe pour avoir accès à un serveur distant. La faille de sécurité du protocole RDP est ici.

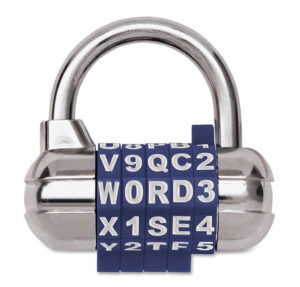

D’une façon plus imagée, voici donc comment est protégé un serveur d’accès distant :

Vous l’avez compris : il suffit de tester toutes les combinaisons possibles et – tôt ou tard – le pirate prendra le contrôle du serveur. Le logiciel qui permet de tester toutes les combinaisons existe. Il est possible de l’utiliser en coordination avec un fichier qui contient près d’un million de mots de passe usuels.

Les conséquences

Une fois que les pirates ont découvert le mot de passe de l’Administrateur local du serveur, 3 cas de figure peuvent se produire :

- Le pirate va utiliser le serveur ainsi compromis pour lancer d’autres attaques et devenir alors très difficile à identifier par ses nouvelles cibles. C’est cette phase qui nous permet d’identifier des serveurs compromis et tenter de prévenir leur propriétaire.

- Le pirate peut utiliser le serveur pour fabriquer de la cryptomonnaie donc gagner de l’argent au détriment de la perte de puissance de calcul du serveur ainsi détournée.

- Le pirate va déposer par un simple copier-coller le ransomware de son choix, puis l’exécuter. Et c’est ainsi qu’un beau matin en arrivant au bureau vous découvrirez que « vous avez été piratés ». Il ne faudra pas accuser la secrétaire cette fois-ci : elle n’y est pour rien !

Depuis la mise en œuvre du RGPD en mai 2018, les entreprises piratées ont l’obligation d’alerter leurs clients.

La solution

- Faut-il pour autant abandonner le bureau à distance ?

- Faut-il protéger les PME et PMI françaises comme les entreprises du CAC 40 ?

- Faut-il obliger les utilisateurs des PME et PMI françaises à utiliser des VPN ?

La réponse est non à ces trois questions.

Il suffit simplement de sécuriser les accès distants.

Nous pouvons vous y aider, nous savons le faire et nous avons testé avec succès les solutions que nous avons déployées chez nos clients actuels.

Espérant vous avoir aidé à y voir plus clair, n’hésitez pas à nous contacter en utilisant le formulaire ci-joint :